2006/12/25sshでの接続をdsa認証のみにするだけでもかなりセキュリティレベルが向上すると思うけど、rootになれるユーザを特定のユーザのみと制限することで更なるセキュリティ向上を試みる。

たとえば、Webサーバのセキュリティホールをついてハッキングされた場合など、侵入者はapache:apacheのユーザ権限を持っています。

その後、rootの権限を取得するわけですが、特定のユーザからしかrootになれないとなると、まず、rootになれるユーザを探さなければならなくなり、セキュリティレベルが向上するわけです。

今回の例では一般ユーザ「username」からのみ、rootユーザになれるように設定します。

最初にusernameユーザを「wheel」グループに所属させます。

# usermod -G wheel username

次にPAMのsuモジュール設定ファイル編集します。

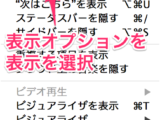

行頭の「#」を削除し、コメントを解除します。

# vi /etc/pam.d/su #auth required pam_wheel.so use_uid ↓ auth required pam_wheel.so use_uid

最後に「/etc/login.defs」の最後の行に「SU_WHEEL_ONLY yes」と追記します。

viエディタなどで追記してもOKです。

# echo "SU_WHEEL_ONLY yes" >> /etc/login.defs

コメント